Представьте, что ваш компьютер заражен Вирус, проникший в ваш компьютер, дает ему команду выполнять задачи и открывать приложения, которые вы обычно используете, за исключением того, что вы не можете их запускать. В то же время каждый день он запускает Twitter, затем генерирует дескрипторы пользователей и просматривает твиты. Он ищет и ждет, пока, бинго, он не найдет недавно опубликованную в Твиттере ссылку, которая ведет к фотографии цветка.

Но это не обычное фото. В длинную строку кода файла изображения Github включены секретные инструкции, необходимые для извлечения и загрузки информации с вашего взломанного компьютера в облачный интернет-сервис, созданный хакером.

Вирус, известный как Hammertoss, предположительно созданный поддерживаемой российским правительством группой под названием APT29, получил информацию от нескольких не обращающих внимания крупных компаний. В начале 2015 года американская компания FireEye, занимающаяся кибербезопасностью, смогла отследить цифровой след вредоносного ПО, которое перемещалось между тремя веб-сайтами: Twitter, GitHub и облачными хранилищами в Интернете. Хаммертосс смог взломать компьютеры после того, как собрал и собрал инструкции, скрытые под видом невинных картинок - метод сокрытия информации, известный как стеганография..

Сегодня преступники, хакеры, террористы и шпионы полагаются на подобные методы сокрытия информации. Чем больше уровней и шагов требуется для отправки секретного сообщения, тем легче сбить с толку экспертов по безопасности. Эти методы не ограничиваются взломом компьютеров. Совершенно новая форма коммуникации варится в глубинах Интернета, позволяя людям отправлять что угодно, от просочившейся песни Бейонсе или PDF-файла запрещенной книги, до файла, наполненного детской порнографией и инструкциями взорвать здание, спрятанными внутри. файлы безобидных фотографий, видео или аудио

Секретная информация может быть легко встроена в код, казалось бы, невинных файлов. (Фото: Луис Ллерена/Public Domain)

Стеганография использовалась для общения задолго до появления компьютеров или Интернета. Древнегреческий историк Геродот задокументировал самый ранний известный пример метода сокрытия информации в 440 г. до н.э., когда человек вырезал срочное военное сообщение на деревянной табличке. Он покрыл табличку воском, чтобы легко пронести ничего не подозревающий предмет мимо вражеских линий. Геродот также описал, как греческие полководцы татуировали сообщения на скальпе раба. Когда раб добирался до товарищей, они сбривали отросшие волосы и читали следующий план атаки.

Современное воплощение этого скрытого механизма связи работает по тому же принципу - сообщение, прикрепляемое к цифровым носителям, или кажущиеся невинными данные.

«Если вы этого не видите и не знаете, скрыто ли что-то, у вас нет никаких признаков того, что происходит что-то подозрительное», - говорит Войцех Мазурчик, ученый-компьютерщик из Варшавского Технологического университета в Польше, который занимается разработкой и исследованием методов сокрытия цифровой информации более 10 лет.

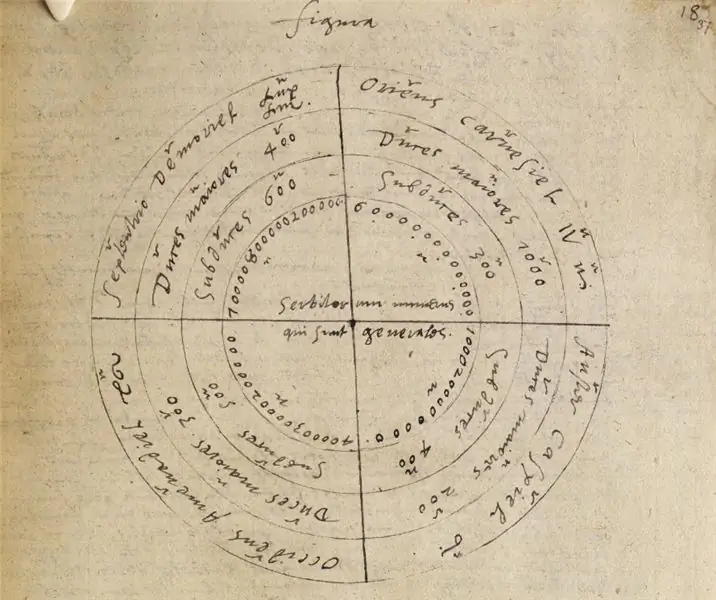

Йоханнес Тритемиус, немецкий аббат, изобрел термин «стеганография» и написал одну из первых публикаций о сокрытии секретной информации, Steganographia, написанную в конце 1490-х годов. Это копия диаграммы из текста Джона Ди, философа королевы Елизаветы I. (Фото: Национальная библиотека Уэльса/общественное достояние)

Мазурчик и его коллеги определяют стеганографию в цифровой сфере как метод сокрытия и отправки сообщений (как невинных, так и гнусных) в длинных кодах цифровых файлов или в море сетевых данных.

Множество файловых носителей и маршрутов затрудняет обнаружение этих транзакций стегааналитиками - детективами скрытых сообщений 21-го века. Мазурчик и Берри - два детектива из класса узкоспециализированных ученых-компьютерщиков, у которых есть важная задача - думать как киберпреступники, чтобы ловить их девиантные сообщения. Они создают передовые программы стеганографии, чтобы понять, как их отследить в реальном цифровом мире.

Чтобы положить конец Hammertoss, Берри объяснил, что они должны были перепроектировать вредоносное ПО или распаковать код, чтобы выяснить, как оно себя ведет. Вирусы, подобные Hammertoss, вызывают беспокойство, потому что они используют сервисы, которыми многие пользуются каждый день. «Это своего рода пик изощренности - лучший хорошо продуманный образец вредоносного ПО. Мы рассматриваем это как то, куда движется вредоносное ПО, и организациям будет сложно обнаружить такого рода активность».

Некоторые стегааналитики создают программы для раскрытия преступлений, в то время как другие создают их, чтобы предоставить интернет-пользователям средства конфиденциальности в эпоху, когда все ваше цифровое поведение используется онлайн. Тем временем преступники продолжают оттачивать свои собственные навыки сокрытия информации. Хотя в даркнете нет инструментов, столь же изощренных, как программы, разработанные учеными, специалисты по кибербезопасности по всему миру продолжают создавать эти программы, чтобы научиться обнаруживать и устранять угрозу очередного террористического заговора или опасного компьютера и сети. вирус.

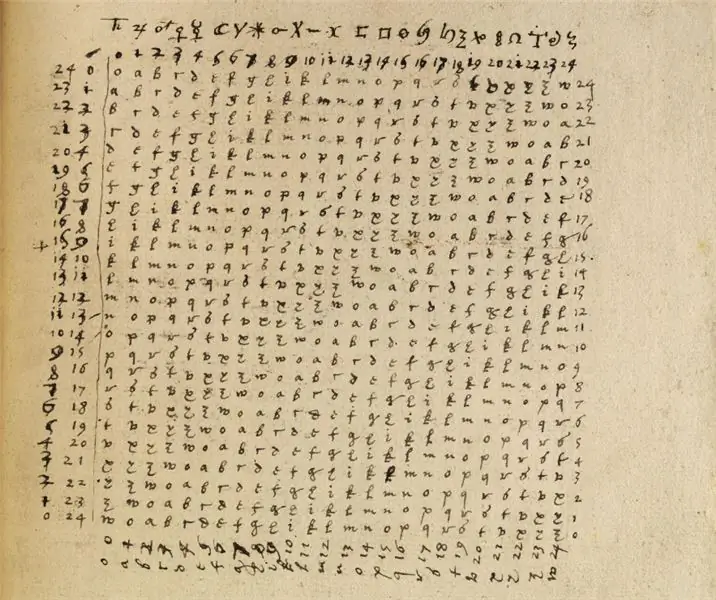

Это еще одна копия секретного кода из «Стеганографии» Джона Ди. (Фото: Национальная библиотека Уэльса/общественное достояние)

Чтобы понять будущее секретных методов цифровой связи, полезно исследовать их эволюцию. Современные программы стеганографии, которые анализируют Берри и Мазурчик, сложны и многоуровневы. Но этот метод развился из более ранних, более простых корней, объясняет Джессика Фридрих, которая преподает курс «Теория сокрытия и обнаружения информации» в Бингемтонском университете в Нью-Йорке.

Стеганография в разные периоды истории вдохновляла все, от невидимых чернильных букв до сегодняшних фотографий в Facebook и Twitter, пронизанных закодированной информацией. В 1900-х годах словарь Вебстера исключил слово стеганография, потому что авторы утверждали, что оно является синонимом криптографии, где информация искажается, если у вас нет секретной программы для разблокировки сообщения.

Зашифрованные сообщения видны и перехватываются легко, но их чрезвычайно трудно расшифровать, объясняет Фридрих. Стеганографически скрытую транзакцию трудно перехватить, но если это так, то сообщение легко прочитать. Киберпреступники и специалисты по информатике часто разрабатывают такие программы, как Hammertoss, которые реализуют оба метода, гарантируя, что их сообщения надежно скрыты и их трудно взломать.

Фридрих специализируется на цифровой стеганографии, скрывающей информацию в статических цифровых файлах, таких как JPEG и MP3. Это включает в себя сокрытие секретного сообщения путем манипулирования младшими значащими битами числового кода в статическом файле, таком как изображение или песня. Например, в телесериале «Мистер Робот» главный герой использует настоящий конвертер DeepSound для сокрытия информации в аудиофайлах. Чтобы переправить огромное количество информации, не нужно многого: шестиминутный MP3, например, может тайно содержать все пьесы Шекспира.

«Одно из основных свойств систем стеганографии заключается в том, что это невозможно доказать», - говорит Фридрих. В случае успешного выполнения стегааналитики не могут утверждать, что секретное сообщение было отправлено, если оно выглядит так, как будто оно никогда не было отправлено.

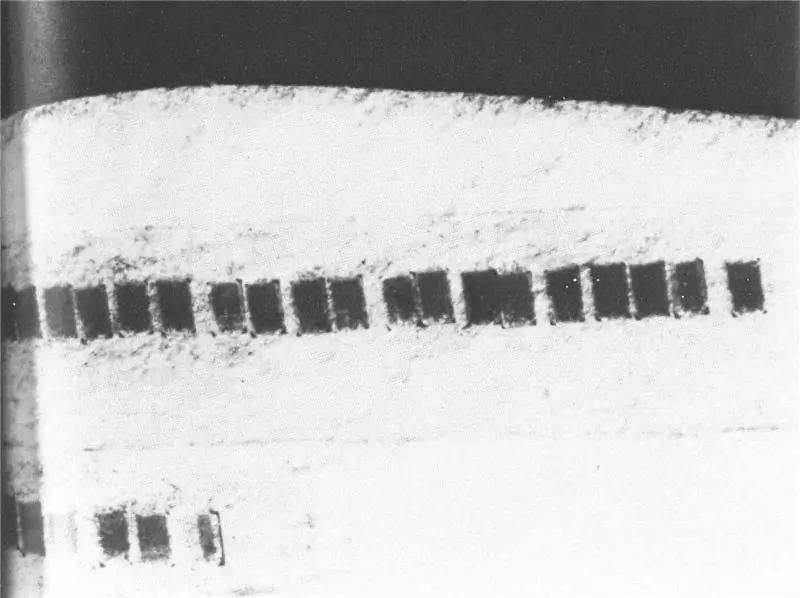

Кодеры могут изменять некоторые цветовые пиксели изображения, чтобы скрыть секретную информацию. (Фото: LLEELL/CC BY-SA 4.0)

Когда в 1996 году ВВС США наняли ее для работы над приложениями информационной безопасности, Фридрих присоединилась к одной из первых следственных групп, занимавшихся изучением стеганографии. Техника все еще оставалась незамеченной, и почти ничего не было известно о том, как обнаружить эти сообщения.

Но выяснить, как разместить секретную информацию внутри других сообщений, на самом деле не так уж и сложно. «На картинке так много данных и числовых значений, что она может стать хорошим контейнером для сообщения», - говорит Фридрих. «Стало ясно, что если никто этим не занимался тогда, то рано или поздно это сделают люди».

Компьютерщики начали замечать первые случаи цифровой стеганографии в конце 1990-х годов, когда программа под названием S-Tools использовалась для сокрытия детской порнографии в различных цифровых файлах в период с 1998 по 2000 год. S-Tools может брать биты данных - цветные пиксели в изображении, например - и замените их кодом файлов порнографии. Преступник, работавший в государственном учреждении, распространял файлы по электронной почте на своем рабочем компьютере и был пойман, когда следователи обнаружили незаметные для глаза изменения в цветовых узорах палитры GIF.

Только после событий 11 сентября люди стали уделять больше внимания тому, как тайно обменивались информацией в Интернете. Одна из теорий состоит в том, что террористы использовали аукционы eBay для обмена стеганографически измененными изображениями с планами проведения атак на Всемирный торговый центр и Пентагон, согласно многочисленным статьям в USA Today и книге Гордона Томаса «Шпионы Гидеона: Тайная история». Моссад. Официально это так и не было подтверждено, поскольку изображения найти не удалось.

Мазурчик считает, что это произошло потому, что в то время не существовало технологий, которые могли бы эффективно отслеживать секретные сообщения. События заставили иностранных официальных лиц США (и всего мира) переосмыслить то, что мы видим в Интернете.

Вскоре в заголовках стало появляться больше случаев стеганографии. Первой крупной атакой в киберпространстве стала операция Shady RAT в 2006 году. Он был нацелен на крупные учреждения и предприятия по всему миру, причинив ущерб в миллионы долларов. Китайская группа спрятала вирус Operation Shady RAT в невинных файлах JPEG и HTML и заразила сети 72 организаций, включая ООН, федеральное правительство США, исследовательские институты и экономические торговые компании.

Теперь исследователи обнаруживают, что секретные транзакции даже маскируются беспорядочными, тяжелыми потоками данных - метод, известный как сетевая стеганография. Мазурчик обнаружил, что треск, заполняющий тихие моменты разговора по Skype, обеспечивает идеальную маскировку для отправки длинных файлов с большим объемом данных. Во время звонка по Skype миллионы пакетов голосовых данных передаются между пользователями. Даже в те секунды, когда ни одна из сторон не говорит, пакеты данных все еще отправляются, что создает нечеткий шум, который акцентирует эти цифровые разговоры.

Он и его коллеги Мацей Карас и Кшиштоф Щиперски создали программу SkyDe (название слияния слов Skype и hide). Он изменяет пакеты данных, которые передаются между пользователями, встраивая часть сообщения или файла в эти крошечные моменты тишины. Изменения в пакетах данных настолько малы, что даже для тех, у кого острый слух, они кажутся обычными статическими помехами в Skype. В течение одного звонка отправитель может передавать до 2000 бит замаскированных данных в секунду - этого достаточно, чтобы передать 340 страниц романа Джорджа Оруэлла «1984» за один час. Принимающий пользователь собирает все части и использует программное обеспечение на своем компьютере, чтобы прочитать сообщение целиком.

Но не все средства сокрытия информации используются для совершения преступлений. На протяжении сотен лет люди используют секретные методы связи в принципиальных целях. В 1499 году в Венеции, Италия, Франческо Колонна посвятил себя церкви. Во время своего священства он написал Hypnerotomachia Poliphili, роман, действие которого происходит в фантастическом мире. Историки считают, что Колонна скрыл признание в своей тайной любви, которое можно было расшифровать по первым буквам каждой главы рассказа. Сила стеганографии предоставляет тем, кому запрещено разговаривать друг с другом, секретный канал для безопасного общения.

Его потенциал помочь людям в странах, которые не могут получить доступ к определенной информации или общаться с другими людьми, является более реальной возможностью, чем использование его для отправки вредоносного ПО, говорит Ян Голдберг, эксперт по конфиденциальности и исследователь в области криптографии, безопасности, и группа конфиденциальности в Университете Ватерлоо в Канаде.

Голдберг работает над технологиями стеганографии, которые позволяют людям контролировать свой цифровой след и конфиденциальность в Интернете. Он является одним из разработчиков программы Tor, которая позволяет людям тайно посещать веб-сайты, скрывая сигнал в другом запросе. Стороннему наблюдателю может показаться, что вы просто просматриваете видео с кулинарными рецептами, но на самом деле вы используете прокси-сервер, чтобы скрыть свою настоящую деятельность. Голдберг считает, что именно по этому пути пойдет стеганография в будущем. По словам Голдберга, большинство методов стеганографии, которые сегодня используются широкой публикой, совершенно невинны.

«Я действительно не думаю, что его использование во зло действительно вызывает беспокойство», - говорит он. «Эти методы защиты конфиденциальности дают больше пользы хорошим парням, которые просто хотят защитить себя, когда они выходят в интернет, по сравнению с плохими парнями, у которых уже есть много способов защитить свое общение».

Мазурчик согласен с тем, что программы стеганографии могут быть полезными, но советует нам сохранять осторожность. Изобретения, которые были созданы с самыми чистыми намерениями, также могут быть использованы для противоправных действий. «Можно взять вилку и воткнуть кому-нибудь в глаз, а можно просто положить в тарелку», - отмечает он.

По своей природе трудно найти сообщение, разбросанное по битам по всему Интернету. А огромное количество методов и носителей стеганографии делает обнаружение еще более сложным, объясняет Мазурчик. Например, если аналитик должен обнаружить 1000 методов, использующих различные типы файловых носителей (фотографии профиля в Facebook, аудиокнига о Гарри Поттере, видео с кувыркающимся щенком), то ему или ей потребуется 1, 000 специальных программ для обнаружения и устранения каждого отдельного метода.

Чтобы найти или исключить конкретный метод или набор методов сокрытия информации, аналитики создают систему вывода на основе машинного обучения - алгоритм, который можно применять к различным наборам данных. Они могут классифицировать и преобразовывать буквы и цифры в стеганографически измененный файл, такой как, например, изображение, поэтому сообщение больше не имеет смысла. Но если киберпреступник изменит один шаг на пути доставки, только что созданная мера противодействия станет бесполезной, потому что программное обеспечение для обнаружения было запрограммировано на отслеживание единственного метода сокрытия.

“Вот почему это так сложно. Нет ни одного продукта, который можно подключить к сети и который решит проблему», - говорит он.

Эксперты по безопасности повторно анализируют слабые места в существующих службах и устройствах, которые делают их уязвимыми для скрытой связи. Мазурчик и его коллеги в настоящее время разрабатывают новую инициативу под названием «Преступное использование сокрытия информации» вместе с Европолом EC3, Европейским центром киберпреступности, которая свяжет исследовательские институты, ученых, промышленность и правоохранительные органы в попытке отслеживать распространение вредоносных приложений стеганографии.. Он надеется, что это поможет предотвратить провоцирование стеганографическими методами катастрофических событий в будущем.

Будущее стеганографии очень похоже на фильм о Джеймсе Бонде Нам всем знакомы сцены из шпионских фильмов, в которых агент под прикрытием кладет конверт с секретной информацией под скамейку в парке, чтобы забрал его или ее сообщник. Современный сценарий, по словам Мазурчика, может включать двух шпионов, которые взламывают датчики и контроллеры в сети аэропорта, внедряя секретные данные. «Затем во время путешествия один шпион отправляет сообщение во время утреннего рейса, а другой шпион читает его во время вечернего рейса», - говорит Мазурчик. «По-моему, это шпионаж 21 века».

Мазурчик предполагает, что сетевая стеганография может предоставить гораздо более темное пространство для общения шпионов, хакеров и преступников в будущем. Устройство, даже если пользователь не находится на нем, всегда будет подключено к сети, отправляя постоянный поток пакетов данных в сеть. И чем больше устройств подключено к сети, тем больше дверей у киберпреступников есть, чтобы захватить или украсть систему.

Варианты гнусного сокрытия цифровой информации также будут множиться из-за роста числа вредоносных программ для мобильных устройств. Группа безопасности McAfee обнаружила 9,5 млн новых мобильных вредоносных программ в начале 2016 года, что примерно на 633% больше, чем за последние три года. Смартфоны намного менее безопасны, чем компьютеры, из-за бесчисленного количества точек доступа, через которые злоумышленник может проникнуть (галереи изображений, видео, аудио, Skype), но многие пользователи не осознают, что им нужно программное обеспечение для защиты от вирусов на их личных устройствах.

Некоторые сети безопасности в Интернете могут быть настолько уязвимы, что атаки могут произойти в любой момент, но оставаться незамеченными в течение многих лет. Потребовалось пять лет, чтобы обнаружить Operation Shady RAT, вирус 2006 года, развернутый китайской хакерской группой, которая за это время накопила более 300 миллионов долларов в виде украденной интеллектуальной собственности каждый год. Как предупреждает Джессика Фридрих: «В цифровую эпоху увидеть - значит не поверить».

Это новое состояние цифровых дел, когда между бесконечными строками эзотерических букв и значений происходят скрытые сражения и секретные транзакции. Выяснение того, как ориентироваться в этом мире, станет неотъемлемой частью нашего будущего. Стеганография будет частью этого ландшафта тайной коммуникации, хорошо это или плохо. «Стеганография всегда будет иметь место», - говорит Джордан Берри из FireEye. «Вероятно, это всегда будет играть роль в кибербезопасности».

Методы обнаружения и предотвращения стеганографической активности будут продолжать развиваться, а вместе с ними будут развиваться новые формы сокрытия секретных сообщений, поскольку киберпреступники пытаются найти способы обойти эту защиту; это бесконечный цикл, когда обе стороны пытаются превзойти друг друга. В следующий раз, когда вы просматриваете фотографию, слушаете песню или звоните другу по Skype, вам слишком часто хочется дважды подумать о том, получаете ли вы полную историю или нет.